네트워크관리사 실기 정리 (2)- TCP/IP, 리눅스, 신경향 문제

10번 부터 15번까지의 문제로써 단답형 또는 보기가 주어지는 문제입니다.

단답형 문제

* ICQA 예제에 나오는 문제

10.

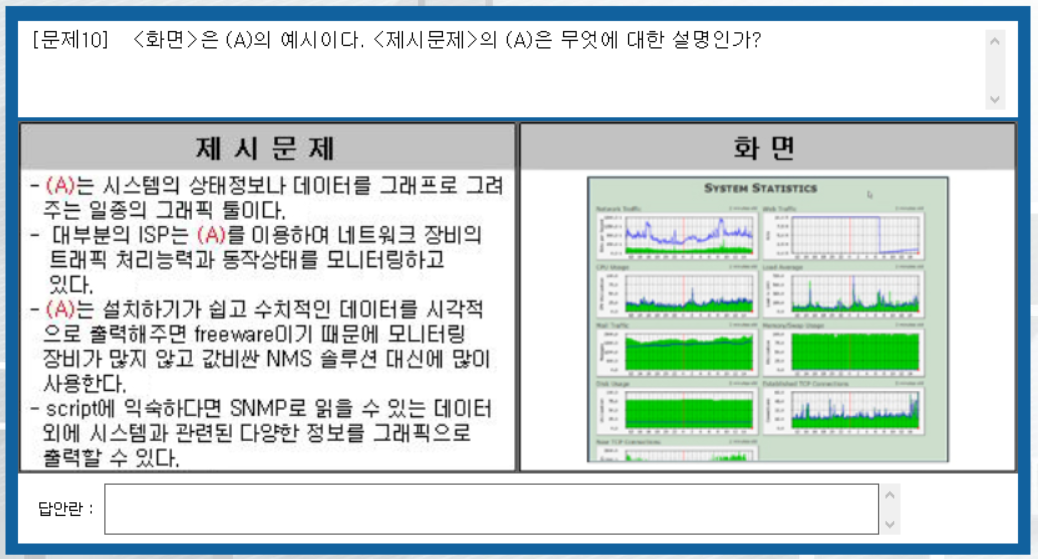

(A)는 시스템의 상태정보나 데이터를 그래프로 그려주는 일종의 그래픽 툴이다.

- 대부분의 ISP는 (A)를 이용하여 네트워크 장비의 트래픽 처리능력과 동작상태를 모니터링하고 있다.

- (A)는 설치하기가 쉽고 수치적인 데이터를 시각적으로 출력해주면 freeware이기 때문에 모니터링 장비가 많지 않고 값비싼 NMS 솔루션 대신에 많이 사용한다.

- script에 익숙하다면 SNTP로 읽을 수 있는 데이터 외에 시스템과 관련된 다양한 정보를 그래픽으로 출력할 수 있다.

정답:

MRTG (Multiple Traffic Grapher)

11.

정답:

A: ip spoofing

B: ssh

12.

정답:

190.87.140.207

풀이는 아래 아이디구하기 참조

13.

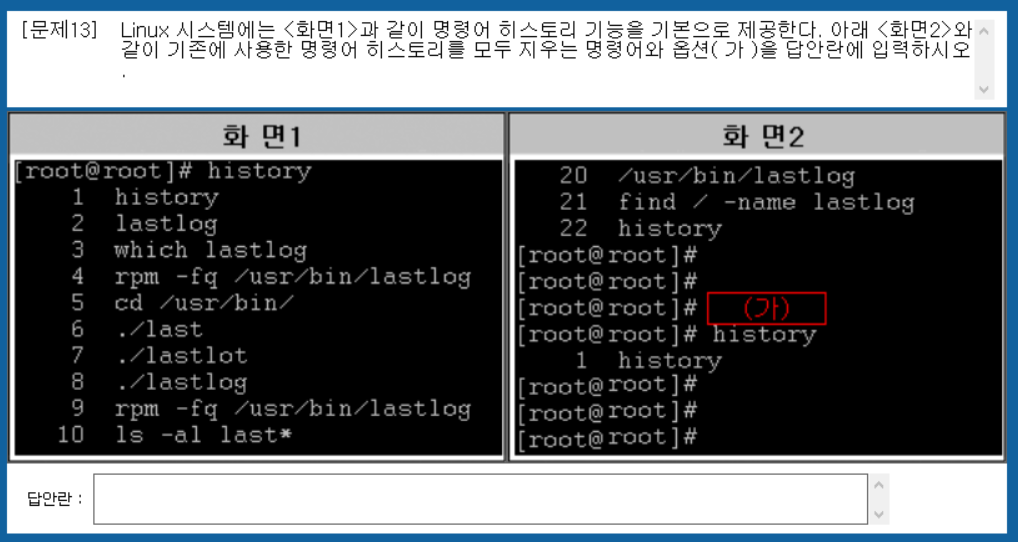

정답:

history -c

숫자 : 최근 사용한 명령어를 숫자만큼 출력한다.

-c : 모든 히스토리를 삭제한다.

-d offset : 히스토리 리스트 중 삭제하고 싶은 오프셋(offset)을 지정하여 삭제한다.

-w 파일명 :현재 히스토리 내용을 지정한 파일에 저장한다.

-r 파일명 : 히스토리 파일을 읽어서 출력한다.

-a 파일명 : 지정한 히스토리 파일에 현재 로그인 섹션의 히스토리를 추가한다.

-n 파일명 : 지정한 히스토리 파일 목록을 다시 읽는다.

14.

정답:

보기3) 128비트

15.

정답:

25: SMTP

80: HTTP

22: SSH

69: TFTP

53: DNS

161: SNMP

* 기출문제

1. 아래의 설명과 관련된 네트워크 기술은 무엇인가?

-------------

외부에 공개된 웹 서비스로 HTTP, HTTS 프로토콜에 대한 보안 능력이 미흡하다.

IPS는 웹 보안에 대해서는 패킷 필터링 방식의 한계로 인해 검사 정확도 결여 및 SSL 통신에 대해 검사가 불가능하므로 웹 보안에 취약하다.

웹 어플리케이션의 취약점을 이용한 홈페이지 변조. 사용자 ID 도용. 관리자 권한 획득 및 중요정보 획득 가능성

-----------------

정답:

웹방화벽 (Web Application Firewall)

2. 아래의 설명과 관련된 네트워크 기술은 무엇인가?

--------------------

최단 경로 우선 프로토콜은 인터넷 프로토콜 네트워크를 위한 링크 스테이트 라우팅 프로토콜이다. 링크 스테이트 라우팅 알고리즘을 사용하며 하나의 자율 시스템(AS)에서 동작하면서 내부 라우팅 프로토콜의 그룹에 도달한다.

--------------------

정답:

OSPF(Open Shortest Path First)

!!아이디 구하기 중요

3. IP와 서브넷 마스크 정보를 바탕으로 네트워크 ID(IP)를 구하시오.

172.150.72.1 / 255.255.224.0

풀이 및 정답:

풀이)

255.255.224.0의 224를 256에서 빼준다.

256-224=32 한그룹이 32개라는 것을 알 수 있다.

그렇다면

0~31

32~63

64~95

96~127

...

이렇게 진행되게 되는데

보기가 72 이므로 64~95그룹에 속하게 된다. 그렇다면 3번째 아이피는 64가 된다.

그리고 마지막은 0으로 비워둔다.

정답)

172.150.64.0

4. 서브넷 마스크를 보고 네트워크 아이디를 구하라.

172.168.100.2 / 19

풀이 및 정답:

뒤의 서브넷 마스크를 이진수로 나타내면

11111111.11111111.11100000.00000000 이 된다.

즉 3번째 ID는 128+64+32 = 224 이다.

4번 문제와 같이 256에서 빼주면

256 - 224 = 32

0~31

32~63

64~95

96~127

100은 96~127 범위에 속하므로 ID는 96이 된다.

정답)

172.168.96.0

5. 호스트들의 IP중에서 네트워크 ID에 해당하는 값을 입력하시오.

162.128.1.1/18

162.128.1.2/18

more

162.128.1.253/18

162.128.1.254/18

풀이 및 정답:

서브넷마스크 18은 16~23의 범위에 있다. 따라서 앞의 2개의 아이디가 변하지 않기 때문에 네트워크 ID가 된다.

정답)

162, 128

(만약 네트워크 ID를 물어봤다면 162.128.0.0)

!!리눅스 문제

6. 리눅스에서 IP address 정보를 확인하는 명령어는?

정답:

ifconfig

(윈도우는 ipconfig)

7. 리눅스에서 파일이나 폴더를 찾을 때 사용하는 명령어는 무엇인가?

정답:

find

8. 리눅스에서 현재 설치된 하드디스크와 용량을 확인하는 명령어는 무엇인가?

정답:

df

(단순 용량을 확인하는 명령어 du와 헷갈리지 않도록 한다.)

9. 리눅스에서 현재 위치를 확인하고 싶을 때 사용하는 명령어는 무엇인가?

정답:

pwd

10. 리눅스에서 도움말-메뉴얼을 확인하는 명령어는 무엇인가?

정답:

man

11. 리눅스에서 포트/프로토콜 정보를 확인할 수 있는 명령어는 무엇인가?

정답:

etc/services

12. 다음 설명에 해당하는 Class는?

할당가능 네트워크 주소는 2^14개이다.

할당가능 호스트 주소 수는 2^16개이다.

(앞의 식별코드 2비트는 네트워크 주소에서 제외된다.)

정답:

A 클래스:

할당가능 네트워크 주소는 2^7개

할당가능 호스트 주소 수는 2^24개

B클래스:

할당가능 네트워크 주소는 2^14개

할당가능 호스트 주소 수는 2^16개

C클래스:

할당가능 네트워크 주소는 2^21개

할당가능 호스트 주소 수는 2^8개

정답)

B클래스

13. 다음이 설명하는 네트워크 기술은?

인터넷망과 같은 공중망을 사설망처럼 이용해 회선비용을 크게 절감할 수 있는 기업통신 서비스

정답:

VPN (가상사설망)

14. IDS(침입탐지시스템)는 크게 오용탐지와 비정상행위탐지 두가지로 분류된다.

오용탐지에 해당하는 특징은 무엇인가?

정답:

새로운 침입유형은 탐지가 불가능.

비정상행위를 정의하고 이에 대항하는 행동을 찾는다.

15. 네트워크에서 공격 서명을 찾아내어 자동으로 모종의 조치를 취함으로써 비정상적인 트래픽을 중단시키는 보안솔루션.

수동적인 방어 개념의 IDS와 달리 침입경고 이전에 공격을 중단시키는데에 초점을 두었다.

비정상행위를 통제할 수 있다.

정답:

IPS (침입차단시스템)

16. 네트워크 스위치의 어떤 한 포트에서 보이는 모든 네트워크 패킷 혹은 전체 VLAN을 모든 패킷들을 다른 모니터링 포트로 복제하는데 사용되는 것은?

정답)

포트 미러링

17. IP주소를 사용하는 것의 낭비를 막기 위해 모든 호스트에 공인 IP주소를 설정하는 대신, 내부적으로 사설 IP를 설정하여 사용하고, 인터넷에 접속할 때에만 공인 IP로 변환하는 기술.

정답)

NAT

17. 2개이상의 다른, 혹은 같은 종류의 통신망을 상호 접속하여 통신망 간 정보를 주고 받을 수 있게하는 기능의 단위 또는 장치

정답)

게이트웨이

18. 데이터링크 계층 중 MAC계층에서 일하며 두 세그먼트 사이에서 데이터링크 계층 간의 패킷 전송을 담당하는 장치는?

정답:

브릿지

19. 매니지먼트와 에이전트 사이에서 관리정보를 주고 받기 위한 프로토콜은?

정답:

SNMP

20. TCP/IP기반 네트워크 상에서 서버나 라우터가 에러나 예상치 못한 사건들을 보고할 목적으로 만들어진 프로토콜로 RFC792에 정의되어 있는 프로토콜은 무엇인가?

정답:

ICMP

21. 동적디스크 볼륨 중 볼륨자체에서 하나의 디스크 손상 시 다른 하드디스크의 data로 손상된 부분을 복구할 수 있는 내결함성을 지원하는 볼륨. 해당 볼륨의 종류는 RAID1과 RAID 0+1이 있다.

이 기술의 이름.

정답:

미러링

22. 임의로 구성된 웹사이트를 통하여 이용자의 정보를 빼가는 해킹수법의 하나는?

정답:

스푸핑

23. 네트워크 상의 다른 컴퓨터에 로그인하거나 원격 시스템에서 명령을 실행하고 다른 시스템으로 파일을 복사할 수 있게 해주는 응용프로그램 또는 그 프로토콜을 의미한다.

정답:

SSH

24. '스위칭'이라는 LAN기술을 기반으로 물리적 시간만 고려되었던 LAN분야에 가상이라는 개념을 도입한 것이다. 네트워크 구성에 대한 지리적 제한을 최소화하면서 사용자가 원하는 최대한의 논리적인 네트워크를 구성할 수 있도록 수단을 제공한다.

정답:

VLAN, 가상랜

25. 서브넷마스크 255.255.224.0 주소를 기주능로 했을 때, 사용 가능한 서브넷 수는 몇 개인가?

정답:

256-224 = 32

256 / 32 = 8

정답)

8개

26. 이미 발견되어 있는 공격 패턴을 미리 입력해두고, 해당하는 패턴을 탐지하는 기법.

알려진 기법 이외에는 탐지할 수 없기 때문에 새로운 공격에는 비효율적이다.

다른 말로 signature base나 knowledge base로 불리운다.

정답:

오용 탐지 기법

선택형 문제

1. 아래에 제시된 내용은 IPv6에 대한 내용이다. A, B, C, D에 알맞은 보기를 선택하시오.

IPv6

(A) 비트 X (B)개 = 128bit

표현: (C)진수

유니캐스트, 멀티캐스트, (D)

보기

1) 8, 8, 16, 애니캐스트

2) 8, 16, 10, 브로드캐스트

3) 16, 8, 16, 애니캐스트

4) 16, 16, 10, 브로드캐스트

정답:

3번

IPv6은 16비트에 8자리 해서 128비트

IPv4는 8비트에 4자리 해서 32비트

2. 아래 제시된 프로토콜 TCP/IP 4계층의 인터넷 계층에 해당되는 것을 모두 선택하시오.

1) ATM

2) TCP

3) ARP

4) ICMP

5) SMTP

6) FTP

7) UDP

8) IGMP

정답:

3, 4, 8

TCP/IP 4계층

1: 네트워크 액세스 계층 (OSI7의 물리, 데이터링크 계층) -> 리피터, 허브, ISDN, ATM, HDLC, FDDI, WIFI

2: 인터넷 계층 (OSI7의 네트워크 계층) -> IP, ICMP, IGMP, ARP, RARP, RIP

3: 전송 계층(OSI7의 전송계층) -> TCP, UDP

4: 응용 계층(OSI7의 응용, 표현, 세션 계층) -> FTP, Telnet, DNS, TFTP, SNMP, HTTP, POP3, DHCP, BOOTP, NetBIOS, TLS, SSH

3. 아래 보기 중 UDP 프로토콜의 특징에 해당하는 것을 모두 선택하시오.

1. 신뢰성

2. 비신뢰성

3. 연결형

4. 비연결형

5. 순서형

6. 비순서형

정답:

2, 4, 6

4. IP멀티캐스트를 실현하기 위한 통신 규약으로 RFC 1112에 규정되어 있으며 LAN상에서 라우터가 멀티캐스트 통신을 구비한 PC에 대해 멀티캐스트 패킷을 분배하는 경우에 사용된다.

1. UDP

2. TCP

3. ARP

4. RARP

5. ICMP

6. IGMP

7. Telnet

8. FTP

정답:

6. IGMP (Internet Group Management Protocol)

5. 인터넷 웜 등의 악성코드 및 해킹 등을 통한 침입이 일어나기 전에 실시간으로 침입을 막고 알려지지 않은 방식의 침입으로부터 네트워크와 호스트 컴퓨터를 보호하는 솔루션

1. 방화벽

2. SQL인젝션

3. IDS

4. 웹어플리케이션방화벽

5. XSS

정답:

웹어플리케이션방화벽 (WAF)

'네트워크' 카테고리의 다른 글

| 10. 네트워크 관리사 합격 후기 (0) | 2020.05.24 |

|---|---|

| 9. 네트워크관리사 실기 정리 (3)- 라우터 설정 (0) | 2020.04.17 |

| 7. 네트워크관리사 실기 정리 (1)- 다이렉트 케이블, windows 2008 server R2 실습문제 (0) | 2020.04.13 |

| 6. 아파치 톰캣(apache tomcat) 메모리 현황을 jmx remote로 모니터링 하기 (2) | 2019.12.30 |

| 5. nginx 설치 방법(Ubuntu 18.04) (0) | 2019.11.09 |

댓글